Verso una moneta quantistica

- P. Strolin

-

Autore della discussione

- Offline

- Premium Utente

-

Less

Di più

9 Anni 11 Mesi fa - 9 Anni 3 Settimane fa #176

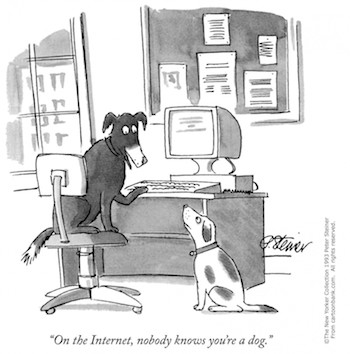

da P. Strolin

La moneta come mezzo di scambio è un'invenzione dell'Uomo con una lunga storia, determinante per lo sviluppo della società umana. Non confondiamo la moneta come mezzo di scambio con il valore che essa rappresenta: il denaro, i soldi nel linguaggio abituale. Giuda tradì per denaro, non per la moneta in sé stessa. In inglese le due parole si confondono in “money”, e fare attenzione aiuta a chiarire i concetti. Nel film musicale Cabaret di Bob Fosse (1972), il ritornello della trascinante canzone cantata da Liza Minnelli e Joel Grey si riferisce ai soldi, non alla moneta: "Money makes the world go round – I soldi fanno girare il mondo". La moneta, invece, gira attorno al mondo e oggi lo fa vorticosamente con l’Informatica e Internet, prestandosi nei nuovi panni di "moneta elettronica" a operazioni - nel bene o talvolta nel male - a operazioni prima impensabili. E lo fa lasciando spiragli a malintenzionati intrusori, i cosiddetti “ hacker ” (pirati informatici). La figura 1 mostra il perché del serissimo problema con una incisiva vignetta di Peter Steiner . La personalissima ironia di Tullio Altan in figura 2 incalza illustrando la potenziale pervasività permessa da Internet.

Il problema di garantire la sicurezza della moneta è sempre stato fondamentale. La "moneta materiale“ - i cosiddetti contanti, che tuttora utilizziamo - è costituzionalmente affetta dal problema della falsificazione. Le transazioni in “moneta elettronica” effettuate oggi con tecnologie informatiche e Internet sono incomparabilmente più veloci e anche più sicure. Ma nonostante tutto le intrusioni non sono totalmente scongiurate. D’altra parte l’esplosione delle possibilità di scambio ha portato il problema a dimensioni assolutamente senza precedenti. E' concepibile una futura moneta che ne sia a priori totalmente protetta?

Le speranze sono fondate su una nuova frontiera scientifica e tecnologica legata alla fisica quantistica. Essa mira al passaggio dell'unità di informazione dal "bit" di oggi al "qubit" (bit quantistico), rigorosamente legato a "stati quantici". Per un'esposizione delle basi concettuali e dello stato dell'arte facciamo conto su Da Alan Turing al calcolo quantistico , ove è presentata con riferimento al calcolo. In linea di principio al calcolo quantistico può seguire – anzi deve, come vedremo - una “moneta quantistica”, intrinsecamente protetta da insidiosi interventi esterni grazie alle singolarissime leggi quantistiche.

Vi è coinvolta un’affascinante tematica scientifica: l’estensione della fisica quantistica - nata al livello atomico agli inizi del Novecento - a sistemi con un largo numero di atomi. Si aggiungono una sfida tecnologica per applicarla e portare nella vita pratica nuovi dispositivi “nano-elettronici”, e lo sviluppo di nuova informatica per una "crittografia quantistica". Vi è di che soddisfare sia la passione del conoscere che quella del fare. Ripercorreremo la storia della moneta con i piedi nel presente e la visione rivolta a un possibile futuro, conseguente a nuovi sviluppi della Scienza e della Tecnologia.

Il futuro parte da lontano

Per poter capire cosa è la moneta quantistica e quali benefici ci aspettiamo di ottenere quando la potremo realizzare, iniziamo ricapitolando come è nata, cosa è stata e cosa è diventata la moneta nel corso dei millenni. C’era una volta solo il ”baratto”, ossia lo scambio diretto di oggetti. Era grossa limitazione per il commercio. Inizialmente vennero usati mezzi di scambio consistenti in oggetti presenti in natura, come conchiglie. Col tempo si passò a oggetti appositamente costruiti. Fu così inventata la moneta, consistente in oggetti o documenti aventi un valore nominale formalmente garantito di un valore espresso in denaro. Le monete più antiche sinora ritrovate datano dal VII-VI secolo a.C.. L’uso di oro, argento o altri metalli preziosi assicurava loro un valore intrinseco, assente nelle nostre monete e banconote.

La figura 3 mostra una delle famose monete di Creso , re di Lidia in Asia Minore (560-546 a.C.) e illustra con uno splendido esempio come l’invenzione della moneta fu dettata dalla funzionalità e come in essa rientri quella bellezza che ne fa anche oggetto di collezionismo. L’uso di metalli preziosi rendeva le monete inalterabili e ne garantiva un valore intrinseco, concentrandolo in piccole dimensioni e peso. Erano quindi praticissimi mezzi di scambio. La bellezza era un testimone di pregio e non poteva che favorirne la tesaurizzazione, conferendo verosimilmente loro un valore aggiunto rispetto al valore commerciale del metallo a tutto vantaggio di chi le coniava. La ricchezza così raggiunta da Creso è diventata proverbiale.

L’evoluzione della moneta portò ad abbandonare l’uso di metalli preziosi, ad assegnare un valore simbolico alle monete e a introdurre la cartamoneta. Nel Medioevo furono usate " lettere di cambio ", che rappresentavano un credito in oro. Varie forme di documento di credito furono introdotte come mezzo di pagamento, evitando rischi nel trasporto di preziose monete. La figura 4 mostra un biglietto di credito “Per il Capitale di lire 200” emesso nel 1746 dalle Regie Finanze di Torino, le prime in Italia ad emettere cartamoneta statale. La dizione stessa ne chiarisce la funzione documentale di controvalore di un capitale accreditabile.

Verso la fine dell’Ottocento si giunse a garantire il valore simbolico della moneta emessa mediante riserve in oro in possesso delle autorità monetarie. Dopo la grande crisi del 1929 , il governo statunitense protesse il sistema bancario esonerandolo dal dover soddisfare le richieste di conversione in oro dei depositi. Nel 1944, con gli accordi monetari di Bretton Woods solo il dollaro fu vincolato alla conversione in oro. Vennero inoltre gettate le basi per la costituzione del Fondo Monetario Internazionale e della Banca Mondiale . Nel 1971 gli Stati Uniti abrogarono unilateralmente gli accordi relativi alla conversione in oro. Ma vi è ancora chi ha riserve in oro senza impegno a conversione di monete, come mostra la figura 5.

Il valore simbolico della moneta rese cruciale anche il problema della falsificazione. Essa è stata relativamente facile, alla portata di falsari per fame come in figura 6. Nella moneta correntemente utilizzata, il problema viene affrontato con raffinatissimi accorgimenti tecnici, basati su nuove tecnologie.

Le figure 3 e 4 affiancate mostrano che con il valore simbolico la moneta ha assunto una valenza di "informazione": la scritta sulla banconota in figura 4 dice “Per il Capitale di lire 200”, sulla moneta aurea di figura 3 non vi fu bisogno di scrivere alcun valore. Con l'avvento dell'era dell'informazione il processo di smaterializzazione del denaro e l'affermarsi della sua natura di informazione continuano con la “moneta elettronica”. Messaggio o moneta hanno la stesso tipo di struttura: sono ambedue costituiti da unità di informazione - detta “bit” - con due soli possibili valori denotabili per esempio come 0 e 1. La moneta elettronica ha un valore monetario rappresentato da un credito nei confronti dell'emittente che sia memorizzato su un dispositivo elettronico (Legge n. 39 del 1 marzo 2002). La moneta da “materiale” passa a “virtuale”: anch’essa diventa un oggetto digitale (un file, una serie di bit), che può essere speso trasmettendolo su di una rete di comunicazione.

E' moneta elettronica quella che su vostro ordine viaggia dal vostro conto corrente a un bancomat e lì viene materializzata in cartamoneta. Le transazioni tramite e-banking sono in moneta elettronica. PayPal, eCash, WebMoney e Bitcoin sono tra i più noti fornitori (i nuovi Creso, se volete) di moneta elettronica che - come i contanti per la moneta materiale - non si appoggia a conti correnti e offre speciali garanzie di sicurezza sotto vari aspetti.

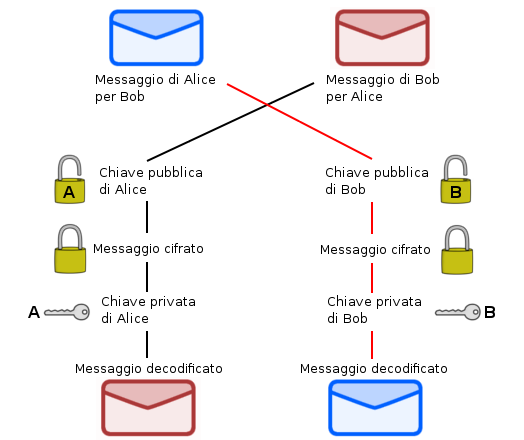

Da sempre, la contraffazione può solo essere resa abbastanza difficile e costosa da renderla rara, limitando così la possibilità di danni. Per la moneta materiale si adottano filigrane, inchiostri particolari o strisce metalliche inserite nelle banconote. Per combattere la falsificazione o l’alterazione della moneta elettronica si ricorre a uno strumento virtuale: la crittografia a chiave pubblica, ove la parola crittografia deriva dall’unione delle parole greche kryptós (nascosto) e graphía (scrittura) e in generale sta per una tecnica capace di rendere un messaggio incomprensibile a tutti fuorché al suo destinatario.

Al problema della contraffazione si aggiunge quello di intrusioni, nonché di evitare che il capitale indicato venga trasmesso più di una volta, Nel complesso con la moneta elettronica le transazioni sono più sicure di quanto non lo siano nella moneta materiale, senza tuttavia raggiungere una totale sicurezza. Su questo - come vedremo - si innestano le possibilità offerte dalle leggi quantistiche, che con le loro singolari proprietà danno una soluzione in linea di principio radicale.

La rivoluzione informatica avvenuta in tutti i campi ha portato a incommensurabili vantaggi, ma ha inevitabilmente accentuato la problematica riguardante la relazione tra informazione e privatezza - o "privacy", secondo un termine inglese ormai entrato nel linguaggio quotidiano nonostante privatezza sia ugualmente semplice - dei cittadini. E' una problematica generale che coinvolge la moneta elettronica nel dilemma posto dall'uso della sua tracciabilità, Da un lato essa è un potente strumento per combattere frodi, criminalità e terrorismo. Dall'altro essa contrasta con la privacy, che richiederebbe l'anonimato dello scambio, Affronteremo questa tematica, per rivolgerci poi a quella della sicurezza.

Privacy e informazione

La tracciabilità della moneta è parte di una più vasta problematica riguardante in generale l’accessibilità di informazioni sulla vita privata dei cittadini. Per scoprire frodi – ordinarie o fiscali - e per combattere la delinquenza e il terrorismo, può essere di grande utilità violare la privacy dei malintenzionati. Il giusto equilibrio tra il rispetto della privacy e il supporto alle indagini degli investigatori continua a suscitare vivaci dibattiti. Lo testimonia ad esempio il confronto di contrastanti interessi tra il Federal Bureau of Investigation (FBI) e Apple, avvenuto all’inizio del 2016 negli USA in relazione a un atto di terrorismo. Pur tuttavia uno Stato che possa avere accesso a ogni informazione è potenzialmente totalitario.

Un esempio storico dell’epoca dell’ismo post-illuministico detto Utilitarismo è il Panopticon , un carcere ideale configurato nel 1791 dal filosofo e giurista Jeremy Bentham. Il raffinato concetto è di far sì che i sorveglianti possano osservare (dal greco opticon) tutti (pan) senza che gli osservati si accorgano di esserlo in quel momento. Ad esempio, su questa base è stato realizzato dai Borboni nel 1976 il carcere di Santo Stefano , dismesso nel 1965. I detenuti erano soggetti alla presenza della torre centrale, da dove erano spiati senza sapere quando (figura 7).

Il Panopticon divenne nel seguito metafora di un potere invisibile ma pervasivo. Ne riprende i connotati in chiave satirica il romanzo 1984 scritto da George Orwell nel 1948 con acuta visione dei regimi totalitari di allora e di un potere basato sull’informazione. L’immaginario protagonista che su tutto può indagare (detto Grande Fratello) è purtroppo noto ai più solo per avere ispirato il nome e poco più a una serie televisiva. La copertina del libro di Orwell in figura 8 ne dà una rappresentazione simbolica. In Sorvegliare e punire , nel 1975 il filosofo Michel Foucault estende il Panopticon a modello di esercizio del potere in un largo insieme di Istituzioni, da scuole a istituzioni militari a ospedali e fabbriche.

L’era dell’informazione accentua la forza di queste considerazioni sul legame tra potere e informazione. Totalitarismo a parte, rendendo facilmente accessibile il nostro privato tramite i Social Networks di oggi moltiplichiamo i contatti ma ci auto-assoggettiamo anche a una sorta di impersonale Grande Fratello.

Crittografia a chiave pubblica

Ricordate il popolarissimo gioco di logica - sostanziamente un esercizio di metodo scientifico - da cui deriva il detto “ Salvare capra e cavoli ”: come un contadino con cervello fino riesce a traghettare sani e salvi al di là di un fiume un lupo, una capra e un cavolo con una barca che può trasportarne uno alla volta assieme a lui. La strategia seguita è schematizzata in figura 9. In un caso diverso e per uno scopo totalmente diverso, può essere visto come gioco di logica anche l'indiviiduare la strategia che due persone possono seguire per trasmettersi messaggi o moneta in modo segreto e sicuro (blindato), disponendo ciascuno di un lucchetto e della sua chiave e mantenendo presso di sé la propria chiave per evitare che spedendola anche separatamente qualche malandrino se ne appropri e riesca a utilizzarla.

La figura 10 illustra schematicamente proprio la raffinata - ma tutto sommato più semplice - strategia inventata da un astuto Bob o da un'astuta Alice per trasmettersi messaggi (o moneta) con la sicurezza che nessuno si intrometta. Bob spedisce a Alice (o viceversa) un lucchetto con chiusura a scatto, lasciandolo aperto e tenendo la chiave gelosamente con sé. Alice racchiude la risposta in un contenitore chiuso con il lucchetto. Chiunque potrebbe aprire il lucchetto, che può essere considerato "pubblico". Ma dovrebbe cercare la chiave giusta in un mucchio di chiavi e avere la fortuna di trovarla in un tempo ragionevole: praticamente impossibile. Lo stesso dicasi per la possibiltà che i "lucchetti di amore" che vediamo nelle nostre città (figura 11) siano aperti da altre persone che possono solo provare chiavi a caso. Bob lo riceve e lo apre immediatamente con la chiave giusta in suo possesso, sicuro che nessuno abbia potuto leggere, alterare o sottrarre il messaggio, o altra cosa.

Cosa corrisponde al lucchetto e alla sua chiave nella realtà della sicurezza informatica? Ad ambedue corrispondono oggetti digitali, fatti di bits e generati in coppia mediante un’apposita procedura di calcolo (un “ algoritmo ”). Ogni oggetto è generato secondo la sua natura, nonostante i tempi possano confondere le menti di “ nativi digitali come in figura 12. Essi non sono diversi come il lucchetto e la sua chiave, ma nascono sostanzialmente equivalenti: sono ambedue chiamati “chiavi”, differenziate solo nell’uso che si sceglie di farne. Al lucchetto corrisponde quella scelta come “chiave pubblica”, alla chiave del lucchetto l’altra, che nella coppia diventa la “chiave privata”. E vi è totale simmetria di scelta d'uso.

Il poter usare ciascuna delle due chiavi crittografiche (pubblica e privata) sia come lucchetto sia come la chiave del lucchetto è una singolarità del mondo digitale, che grazie al carattere virtuale è libero dai vincoli propri di quello materiale. Questo apre una pluralità di possibilià a beneficio di un’informazione:

1. Cifrarla in modo da renderla comprensibile solo a chi ha il permesso di leggerla (come nell’analogia riportata sopra);

2. Firmarla in modo da garantirne l'autenticità;

3. Garantirne l'integrità, cioè che non sia stata alterata (garanzia non banale nel mondo digitale dove modificare una sequenza di bit è estremamente facile).

Nella pratica, come si garantisce la sicurezza di una transazione bancaria tramite moneta elettronica? L’algoritmo che genera la coppia di chiavi pubblica/privata è innescato da un numero casuale. Il punto è che un messaggio cifrato da chiunque in base alla chiave pubblica può essere decifrato solo dalla chiave privata generata in coppia, ma nessuno sa quale essa possa essere: l’associazione delle due chiavi è stata determinata da un numero casuale dato in ingresso all’algoritmo.

Era già praticamente impossibile aprire il lucchetto pubblico provando con chiavi prese a caso in mucchio. Ora (indulgendo in un gioco di parole) il numero di numeri casuali è enormemente più grande, per cui è bassissima la probabilità che un malintenzionato indovini la corretta chiave privata finché è lasciata in vita. Nemmeno attacchi "mirati" (anziché casuali), che sfruttino le relazioni che intercorrono tra la chiave pubblica e quella privata, hanno speranza di successo: la sostanziale garanzia di sicurezza proviene dalla difficoltà dell'algoritmo utilizzato, che rende impossibile calcolare la chiave privata anche disponendo dei mezzi di calcolo più potenti oggi esistenti. Importantissimo è l'algoritmo chiamato RSA , basato sul calcolo detto del "logaritmo discreto".

Per approfondimenti anche di aspetti storici, tra i collegamenti bibliografici suggeriti in chiusura vedete Crittografia e Privacy .

Privacy e moneta elettronica

La "zecca digitale" della moneta elettronica (la banca) produce monete, che possono essere rese non falsificabili e non alterabili semplicemente apponendo la propria firma digitale su ognuna di esse. La banca emittente potrebbe memorizzare chi ha rilasciato ogni moneta, e quando essa ritorna per essere accreditata su un conto potrebbe tracciare l'operazione di scambio. La privacy richiede che la moneta elettronica sia anonima, come i contanti.

Con opportune tecniche crittografiche, si può permettere di identificare chi ha speso il denaro solo in presenza di una violazione. Ad esempio questo può essere fatto per risolvere un potenziale problema che affligge solo le monete elettroniche, detto “doppia spesa” (in inglese “double spending”): mentre una moneta materiale è un oggetto fisico che in ogni istante può essere nelle mani di una sola persona, in linea di principio una stessa moneta elettronica può essere copiata e spesa più volte, con soggetti diversi. Per impedirlo, sono stati sviluppati algoritmi crittografici che alla seconda spesa permettono di ricostruire l'identità di chi ha speso il denaro più volte.

Come detto precedentemente, rompere con la "forza bruta" del calcolo le barriere di sicurezza poste in difesa della moneta elettronica da algoritmi crittografici come RSA va oltre la capacità di elaborazione oggi disponibili. Nel 1994, Peter Shor propose "a tavolino" un algoritmo crittografico per il calcolo quantistico capace di fargli raggiungere una velocità di elaborazione tale da poterle rompere in un tempo praticabile. Due anni dopo Lov Grover fece lo stesso con l'algoritmo crittografico DES. Un calcolatore quantistico capace di utilizzare tali algoritmi non esiste ancora, ma almeno in linea di principio il calcolo quantistico potrà rendere insicura la moneta elettronica. Ne consegue la necessità dello sviluppo di una nuova moneta.

Ma se il calcolo quantistico è in grado di infirmare la moneta elettronica grazie al qubit, non sarà possibile sviluppare una “moneta quantistica” inattaccabile perché protetta dalle stesse leggi quantistiche del qubit?

Leggi quantistiche dei qubit

Esponiamo brevemente le leggi quantistiche che determinano le virtù dei qubit.

Nel dominio della fisica classica, l’osservazione non altera lo stato dell’osservato: una palla da cannone prosegue imperturbata la sua traiettoria, che la guardiate o no. Nel dominio microscopico della fisica quantistica vale il Principio di indeterminazione di Heisenberg, secondo il quale vi è un limite alla precisione con cui possono essere contemporaneamente misurate due variabili cinematiche dette “correlate”. In tale dominio, la luce rivela di essere costituita di particelle elementari chiamate “ fotoni ”. Se dunque, per esempio, misuriamo la posizione di un elettrone osservando un fotone che lo ha colpito, dobbiamo accettare che l’impatto del fotone abbia alterato il moto dell’elettrone stesso: lo mostra la figura 13 nel caso particolare di elettrone a riposo. Nell’esempio fatto, il prodotto delle indeterminazioni in posizione e in quantità di moto non può essere inferiore a un valore dato dalla “ Costante di Planck ”, che assurge a scala della fisica quantistica. Invece, la palla da cannone non è neanche solleticata dai fotoni che la colpiscono e può vivere ignara di fisica quantistica. La sua massa gli assicura una grande quantità di moto, rendendolo insensibile agli impatti dei fotoni.

Come inizialmente detto, l’operare con qubit richiede la realizzazione di dispositivi nano-elettronici il cui funzionamento è basato sull’estensione della fisica quantistica alla loro scala dimensionale, di gran lunga superiore di quella atomica in cui è nata. Il fenomeno specifico che lo permette è detto “entanglement” (intrecciamento) ed è illustrato in Da Alan Turing al calcolo quantistico . Il fenomeno è collegato alla apparente “delocalizzazione” delle particelle, tipico della fisica quantistica. Essa si manifesta – in particolare - nel famoso “esperimento della doppia fenditura”, più estesamente esposto in Onde e particelle per pedoni molto curiosi . Consideriamo un sistema di due fenditure, a distanza sufficiente piccola per il verificarsi del fenomeno ma molto maggiore della dimensione atomica. La fisica quantistica contempla il passaggio di una stessa particella attraverso “ambedue” le fenditure, e non attraverso “una o l’altra” come la fisica classica. La vignetta in figura 14 mostra quanto il fenomeno sia singolare rispetto alla comune esperienza, e forse stimola ad approfondirne la conoscenza.

Crittografia quantistica

Le moneta quantistica è costituita da un certo numero di qubit, collegati allo stato di un sistema quantistico come descritto in Da Alan Turing al calcolo quantistico . Solo la banca emittente conosce lo stato dei qubit e, secondo le leggi quantistiche sopra esposte, ogni tentativo di "leggerli" li modifica irreversibilmente, vanificando l’intrusione. Solo la banca emittente potrebbe anche crearne due uguali, poiché copiare dei qubit senza modificare gli originali è impossibile. In sostanza, la moneta quantistica è a priori intrinsecamente protetta, mentre la contraffazione, alterazione o duplicazione di ogni altra moneta possono essere impedite da algoritmi crittografici ma mai totalmente soppresse.

Rinviamo a Cos'è la moneta quantistica? e ad altri collegamenti bibliografici forniti in chiusura per una presentazione dettagliata della crittografia quantistica e dei suoi algoritmi.

Guardando al futuro

Millenni dopo l'invenzione della moneta materiale e la recente rivoluzione introdotta dalla moneta elettronica, con la moneta quantistica il qubit ha in linea di principio le potenzialità per iniziare una nuova era non solo nel calcolo ma anche nelle transazioni finanziarie. E' un'affascinante avventura scientifica e tecnica, che nei suoi aspetti generali la crittografia quantistica coinvolge numerosi altri campi e ha un altissimo valore strategico civile e militare. Nel pubblico come nel privato il mondo è ormai totalmente dipendente dall'Informatica, strumento di sviluppo ma anche "tallone di Achille".

Ai suoi tempi - evocati in in Da Alan Turing al calcolo quantistico - Alan Turing fu un "hacker" per la cruciale difesa da devastantii attacchi dei sommergibili tedeschi sulle rotte atlantiche nel corso della Seconda Guerra Mondiale, intercettandone e decifrandone le comunicazioni con i comandi per localizzarne la dislocazione. Ora si possono paventare anche paralizzanti attacchi informatici diretti, nel civile come nel militare.

Un recente esempio in campo civile è il clamoroso Sony Leaks , l’attacco informatico alla Sony Pictures che nel 2014 ha svuotato la banca dati della compagnia, svelando segreti, compromettenti informazioni e paralizzandone l’operatività. E vi è spazio sia per la fantascienza di oggi che per possibili realtà da combattere per un domani.

Lo dimostra il fatto che nel 1983 fu un film di fantascienza per ragazzi ( WarGames – Giochi di guerra ) ad attirare l’attenzione sulla allora nascente pirateria informatica, contribuendo a stimolare la promulgazione negli USA della prima legge per combatterla. La figura 15 mostra i protagonisti del film, con il quale la fantascienza di qualità diede una nuova dimostrazione delle potenzialità in questo caso premonitrici della fantasia unita alla conoscenza.

Fig. 15. I protagonisti del film WarGames – Giochi di guerra

Immagine ilPOST

Collegamenti bibliografici

Emanuela Ercolani Cocchi, Dal baratto all’Euro , Editoriale Olimpia – Università di Bologna (2003)

Archivio Storico , Istituto Banco di Napoli - Fondazione

Giovanni Svevo, Ma prima del portafoglio avevamo pecore e buoi , Leonardo.it

Storia del denaro , RAI Scuola (video)

Che cos’è la moneta elettronica , Monetalegale.it

Dalla moneta fisica alla moneta bancaria , Commissione Nazionale per le Società e la Borsa (CONSOB)

Paolo Strolin e Arturo Tagliacozzo, Da Alan Turing al calcolo quantistico

Marco Campedelli, Crittografia e Privacy , Università di Salerno

Piero A. Bonatti, Paolo Strolin e Arturo Tagliacozzo, Cos'è la moneta quantistica?

Maurizio Moro, Introduzione alla crittografia quantistica , Seminario per il Corso di Sicurezza 2003-2004, Università di Genova

Giuseppe F. Italiano, Trattamento sicuro dell’informazione , Enciclopedia Italiana Treccani (2007)

Fabio A. Bovino, Crittografia quantistica (2014)

..............................................

Professore Emerito di Fisica Sperimentale

Università di Napoli "Federico II"

Complesso Univ. Monte S. Angelo

Via Cintia - 80126 Napoli - Italy

Verso una moneta quantistica è stato creato da P. Strolin

Verso una moneta quantistica?

................

................

Per domande: autori o

Domanda a un esperto

................La moneta come mezzo di scambio è un'invenzione dell'Uomo con una lunga storia, determinante per lo sviluppo della società umana. Non confondiamo la moneta come mezzo di scambio con il valore che essa rappresenta: il denaro, i soldi nel linguaggio abituale. Giuda tradì per denaro, non per la moneta in sé stessa. In inglese le due parole si confondono in “money”, e fare attenzione aiuta a chiarire i concetti. Nel film musicale Cabaret di Bob Fosse (1972), il ritornello della trascinante canzone cantata da Liza Minnelli e Joel Grey si riferisce ai soldi, non alla moneta: "Money makes the world go round – I soldi fanno girare il mondo". La moneta, invece, gira attorno al mondo e oggi lo fa vorticosamente con l’Informatica e Internet, prestandosi nei nuovi panni di "moneta elettronica" a operazioni - nel bene o talvolta nel male - a operazioni prima impensabili. E lo fa lasciando spiragli a malintenzionati intrusori, i cosiddetti “ hacker ” (pirati informatici). La figura 1 mostra il perché del serissimo problema con una incisiva vignetta di Peter Steiner . La personalissima ironia di Tullio Altan in figura 2 incalza illustrando la potenziale pervasività permessa da Internet.

|

Fig. 1. “Su Internet, nessuno sa che sei un cane Peter Steiner, The New Yorker Magazine (1993) Immagine The Washington Post | ..... |

Fig. 2. Senza altre parole Tullio Altan - Immagine Finanza online |

Il problema di garantire la sicurezza della moneta è sempre stato fondamentale. La "moneta materiale“ - i cosiddetti contanti, che tuttora utilizziamo - è costituzionalmente affetta dal problema della falsificazione. Le transazioni in “moneta elettronica” effettuate oggi con tecnologie informatiche e Internet sono incomparabilmente più veloci e anche più sicure. Ma nonostante tutto le intrusioni non sono totalmente scongiurate. D’altra parte l’esplosione delle possibilità di scambio ha portato il problema a dimensioni assolutamente senza precedenti. E' concepibile una futura moneta che ne sia a priori totalmente protetta?

Le speranze sono fondate su una nuova frontiera scientifica e tecnologica legata alla fisica quantistica. Essa mira al passaggio dell'unità di informazione dal "bit" di oggi al "qubit" (bit quantistico), rigorosamente legato a "stati quantici". Per un'esposizione delle basi concettuali e dello stato dell'arte facciamo conto su Da Alan Turing al calcolo quantistico , ove è presentata con riferimento al calcolo. In linea di principio al calcolo quantistico può seguire – anzi deve, come vedremo - una “moneta quantistica”, intrinsecamente protetta da insidiosi interventi esterni grazie alle singolarissime leggi quantistiche.

Vi è coinvolta un’affascinante tematica scientifica: l’estensione della fisica quantistica - nata al livello atomico agli inizi del Novecento - a sistemi con un largo numero di atomi. Si aggiungono una sfida tecnologica per applicarla e portare nella vita pratica nuovi dispositivi “nano-elettronici”, e lo sviluppo di nuova informatica per una "crittografia quantistica". Vi è di che soddisfare sia la passione del conoscere che quella del fare. Ripercorreremo la storia della moneta con i piedi nel presente e la visione rivolta a un possibile futuro, conseguente a nuovi sviluppi della Scienza e della Tecnologia.

| ..........................................

Fig. 3. Moneta aurea del re di Lidia Creso (560-546 a.C.), con teste affrontate di leone e di toro e peso di circa 8 grammi. Immagine Università Cattolica | ..... | ..............................................

Fig. 4. Biglietto di credito emesso dalle Regie Finanze di Torino nel 1746, su foglio ancora non rifilato. Immagine © Scripofilia |

Il futuro parte da lontano

Per poter capire cosa è la moneta quantistica e quali benefici ci aspettiamo di ottenere quando la potremo realizzare, iniziamo ricapitolando come è nata, cosa è stata e cosa è diventata la moneta nel corso dei millenni. C’era una volta solo il ”baratto”, ossia lo scambio diretto di oggetti. Era grossa limitazione per il commercio. Inizialmente vennero usati mezzi di scambio consistenti in oggetti presenti in natura, come conchiglie. Col tempo si passò a oggetti appositamente costruiti. Fu così inventata la moneta, consistente in oggetti o documenti aventi un valore nominale formalmente garantito di un valore espresso in denaro. Le monete più antiche sinora ritrovate datano dal VII-VI secolo a.C.. L’uso di oro, argento o altri metalli preziosi assicurava loro un valore intrinseco, assente nelle nostre monete e banconote.

La figura 3 mostra una delle famose monete di Creso , re di Lidia in Asia Minore (560-546 a.C.) e illustra con uno splendido esempio come l’invenzione della moneta fu dettata dalla funzionalità e come in essa rientri quella bellezza che ne fa anche oggetto di collezionismo. L’uso di metalli preziosi rendeva le monete inalterabili e ne garantiva un valore intrinseco, concentrandolo in piccole dimensioni e peso. Erano quindi praticissimi mezzi di scambio. La bellezza era un testimone di pregio e non poteva che favorirne la tesaurizzazione, conferendo verosimilmente loro un valore aggiunto rispetto al valore commerciale del metallo a tutto vantaggio di chi le coniava. La ricchezza così raggiunta da Creso è diventata proverbiale.

L’evoluzione della moneta portò ad abbandonare l’uso di metalli preziosi, ad assegnare un valore simbolico alle monete e a introdurre la cartamoneta. Nel Medioevo furono usate " lettere di cambio ", che rappresentavano un credito in oro. Varie forme di documento di credito furono introdotte come mezzo di pagamento, evitando rischi nel trasporto di preziose monete. La figura 4 mostra un biglietto di credito “Per il Capitale di lire 200” emesso nel 1746 dalle Regie Finanze di Torino, le prime in Italia ad emettere cartamoneta statale. La dizione stessa ne chiarisce la funzione documentale di controvalore di un capitale accreditabile.

Verso la fine dell’Ottocento si giunse a garantire il valore simbolico della moneta emessa mediante riserve in oro in possesso delle autorità monetarie. Dopo la grande crisi del 1929 , il governo statunitense protesse il sistema bancario esonerandolo dal dover soddisfare le richieste di conversione in oro dei depositi. Nel 1944, con gli accordi monetari di Bretton Woods solo il dollaro fu vincolato alla conversione in oro. Vennero inoltre gettate le basi per la costituzione del Fondo Monetario Internazionale e della Banca Mondiale . Nel 1971 gli Stati Uniti abrogarono unilateralmente gli accordi relativi alla conversione in oro. Ma vi è ancora chi ha riserve in oro senza impegno a conversione di monete, come mostra la figura 5.

|

Fig. 5. Riserve auree personali non vincolate a conversione | ..... |

Fig. 6. Peppino De Filippo, Totò e Giacomo Furia nel film La banda degli onesti , regia di Camillo Mastrocinque (1956) |

Il valore simbolico della moneta rese cruciale anche il problema della falsificazione. Essa è stata relativamente facile, alla portata di falsari per fame come in figura 6. Nella moneta correntemente utilizzata, il problema viene affrontato con raffinatissimi accorgimenti tecnici, basati su nuove tecnologie.

MONETA ELETTRONICA

Le figure 3 e 4 affiancate mostrano che con il valore simbolico la moneta ha assunto una valenza di "informazione": la scritta sulla banconota in figura 4 dice “Per il Capitale di lire 200”, sulla moneta aurea di figura 3 non vi fu bisogno di scrivere alcun valore. Con l'avvento dell'era dell'informazione il processo di smaterializzazione del denaro e l'affermarsi della sua natura di informazione continuano con la “moneta elettronica”. Messaggio o moneta hanno la stesso tipo di struttura: sono ambedue costituiti da unità di informazione - detta “bit” - con due soli possibili valori denotabili per esempio come 0 e 1. La moneta elettronica ha un valore monetario rappresentato da un credito nei confronti dell'emittente che sia memorizzato su un dispositivo elettronico (Legge n. 39 del 1 marzo 2002). La moneta da “materiale” passa a “virtuale”: anch’essa diventa un oggetto digitale (un file, una serie di bit), che può essere speso trasmettendolo su di una rete di comunicazione.

E' moneta elettronica quella che su vostro ordine viaggia dal vostro conto corrente a un bancomat e lì viene materializzata in cartamoneta. Le transazioni tramite e-banking sono in moneta elettronica. PayPal, eCash, WebMoney e Bitcoin sono tra i più noti fornitori (i nuovi Creso, se volete) di moneta elettronica che - come i contanti per la moneta materiale - non si appoggia a conti correnti e offre speciali garanzie di sicurezza sotto vari aspetti.

Da sempre, la contraffazione può solo essere resa abbastanza difficile e costosa da renderla rara, limitando così la possibilità di danni. Per la moneta materiale si adottano filigrane, inchiostri particolari o strisce metalliche inserite nelle banconote. Per combattere la falsificazione o l’alterazione della moneta elettronica si ricorre a uno strumento virtuale: la crittografia a chiave pubblica, ove la parola crittografia deriva dall’unione delle parole greche kryptós (nascosto) e graphía (scrittura) e in generale sta per una tecnica capace di rendere un messaggio incomprensibile a tutti fuorché al suo destinatario.

Al problema della contraffazione si aggiunge quello di intrusioni, nonché di evitare che il capitale indicato venga trasmesso più di una volta, Nel complesso con la moneta elettronica le transazioni sono più sicure di quanto non lo siano nella moneta materiale, senza tuttavia raggiungere una totale sicurezza. Su questo - come vedremo - si innestano le possibilità offerte dalle leggi quantistiche, che con le loro singolari proprietà danno una soluzione in linea di principio radicale.

La rivoluzione informatica avvenuta in tutti i campi ha portato a incommensurabili vantaggi, ma ha inevitabilmente accentuato la problematica riguardante la relazione tra informazione e privatezza - o "privacy", secondo un termine inglese ormai entrato nel linguaggio quotidiano nonostante privatezza sia ugualmente semplice - dei cittadini. E' una problematica generale che coinvolge la moneta elettronica nel dilemma posto dall'uso della sua tracciabilità, Da un lato essa è un potente strumento per combattere frodi, criminalità e terrorismo. Dall'altro essa contrasta con la privacy, che richiederebbe l'anonimato dello scambio, Affronteremo questa tematica, per rivolgerci poi a quella della sicurezza.

| ..........................................

Fig. 7. Il carcere borbonico nell’Isola di Santo Stefano presso Ventotene (1796) Immagine Wikimedia | ..... | ..............................................

Fig. 8. Copertina del libro 1984 di George Orwell Edizione Penguin Readers Immagine Scarlett Rugers Book Design Agency |

Privacy e informazione

La tracciabilità della moneta è parte di una più vasta problematica riguardante in generale l’accessibilità di informazioni sulla vita privata dei cittadini. Per scoprire frodi – ordinarie o fiscali - e per combattere la delinquenza e il terrorismo, può essere di grande utilità violare la privacy dei malintenzionati. Il giusto equilibrio tra il rispetto della privacy e il supporto alle indagini degli investigatori continua a suscitare vivaci dibattiti. Lo testimonia ad esempio il confronto di contrastanti interessi tra il Federal Bureau of Investigation (FBI) e Apple, avvenuto all’inizio del 2016 negli USA in relazione a un atto di terrorismo. Pur tuttavia uno Stato che possa avere accesso a ogni informazione è potenzialmente totalitario.

Un esempio storico dell’epoca dell’ismo post-illuministico detto Utilitarismo è il Panopticon , un carcere ideale configurato nel 1791 dal filosofo e giurista Jeremy Bentham. Il raffinato concetto è di far sì che i sorveglianti possano osservare (dal greco opticon) tutti (pan) senza che gli osservati si accorgano di esserlo in quel momento. Ad esempio, su questa base è stato realizzato dai Borboni nel 1976 il carcere di Santo Stefano , dismesso nel 1965. I detenuti erano soggetti alla presenza della torre centrale, da dove erano spiati senza sapere quando (figura 7).

Il Panopticon divenne nel seguito metafora di un potere invisibile ma pervasivo. Ne riprende i connotati in chiave satirica il romanzo 1984 scritto da George Orwell nel 1948 con acuta visione dei regimi totalitari di allora e di un potere basato sull’informazione. L’immaginario protagonista che su tutto può indagare (detto Grande Fratello) è purtroppo noto ai più solo per avere ispirato il nome e poco più a una serie televisiva. La copertina del libro di Orwell in figura 8 ne dà una rappresentazione simbolica. In Sorvegliare e punire , nel 1975 il filosofo Michel Foucault estende il Panopticon a modello di esercizio del potere in un largo insieme di Istituzioni, da scuole a istituzioni militari a ospedali e fabbriche.

L’era dell’informazione accentua la forza di queste considerazioni sul legame tra potere e informazione. Totalitarismo a parte, rendendo facilmente accessibile il nostro privato tramite i Social Networks di oggi moltiplichiamo i contatti ma ci auto-assoggettiamo anche a una sorta di impersonale Grande Fratello.

|

Fig. 9. Strategia per salvare capra e cavoli Immagine Tecnocanacci | .......................................... |

Fig. 10. Strategia della crittografia a chiave pubblica - Immagine Paolo Di Febbo - Wikimedia |

Crittografia a chiave pubblica

Ricordate il popolarissimo gioco di logica - sostanziamente un esercizio di metodo scientifico - da cui deriva il detto “ Salvare capra e cavoli ”: come un contadino con cervello fino riesce a traghettare sani e salvi al di là di un fiume un lupo, una capra e un cavolo con una barca che può trasportarne uno alla volta assieme a lui. La strategia seguita è schematizzata in figura 9. In un caso diverso e per uno scopo totalmente diverso, può essere visto come gioco di logica anche l'indiviiduare la strategia che due persone possono seguire per trasmettersi messaggi o moneta in modo segreto e sicuro (blindato), disponendo ciascuno di un lucchetto e della sua chiave e mantenendo presso di sé la propria chiave per evitare che spedendola anche separatamente qualche malandrino se ne appropri e riesca a utilizzarla.

La figura 10 illustra schematicamente proprio la raffinata - ma tutto sommato più semplice - strategia inventata da un astuto Bob o da un'astuta Alice per trasmettersi messaggi (o moneta) con la sicurezza che nessuno si intrometta. Bob spedisce a Alice (o viceversa) un lucchetto con chiusura a scatto, lasciandolo aperto e tenendo la chiave gelosamente con sé. Alice racchiude la risposta in un contenitore chiuso con il lucchetto. Chiunque potrebbe aprire il lucchetto, che può essere considerato "pubblico". Ma dovrebbe cercare la chiave giusta in un mucchio di chiavi e avere la fortuna di trovarla in un tempo ragionevole: praticamente impossibile. Lo stesso dicasi per la possibiltà che i "lucchetti di amore" che vediamo nelle nostre città (figura 11) siano aperti da altre persone che possono solo provare chiavi a caso. Bob lo riceve e lo apre immediatamente con la chiave giusta in suo possesso, sicuro che nessuno abbia potuto leggere, alterare o sottrarre il messaggio, o altra cosa.

| ..........................................

Fig. 11. Lucchetti dell’amore su un ponte della Senna a Parigi Immagine Momondo | ..... | ..............................................

Fig. 12. "No, non sei stato scaricato dal Web. Sei nato" Vignetta di Jerry King |

Cosa corrisponde al lucchetto e alla sua chiave nella realtà della sicurezza informatica? Ad ambedue corrispondono oggetti digitali, fatti di bits e generati in coppia mediante un’apposita procedura di calcolo (un “ algoritmo ”). Ogni oggetto è generato secondo la sua natura, nonostante i tempi possano confondere le menti di “ nativi digitali come in figura 12. Essi non sono diversi come il lucchetto e la sua chiave, ma nascono sostanzialmente equivalenti: sono ambedue chiamati “chiavi”, differenziate solo nell’uso che si sceglie di farne. Al lucchetto corrisponde quella scelta come “chiave pubblica”, alla chiave del lucchetto l’altra, che nella coppia diventa la “chiave privata”. E vi è totale simmetria di scelta d'uso.

Il poter usare ciascuna delle due chiavi crittografiche (pubblica e privata) sia come lucchetto sia come la chiave del lucchetto è una singolarità del mondo digitale, che grazie al carattere virtuale è libero dai vincoli propri di quello materiale. Questo apre una pluralità di possibilià a beneficio di un’informazione:

1. Cifrarla in modo da renderla comprensibile solo a chi ha il permesso di leggerla (come nell’analogia riportata sopra);

2. Firmarla in modo da garantirne l'autenticità;

3. Garantirne l'integrità, cioè che non sia stata alterata (garanzia non banale nel mondo digitale dove modificare una sequenza di bit è estremamente facile).

Nella pratica, come si garantisce la sicurezza di una transazione bancaria tramite moneta elettronica? L’algoritmo che genera la coppia di chiavi pubblica/privata è innescato da un numero casuale. Il punto è che un messaggio cifrato da chiunque in base alla chiave pubblica può essere decifrato solo dalla chiave privata generata in coppia, ma nessuno sa quale essa possa essere: l’associazione delle due chiavi è stata determinata da un numero casuale dato in ingresso all’algoritmo.

Era già praticamente impossibile aprire il lucchetto pubblico provando con chiavi prese a caso in mucchio. Ora (indulgendo in un gioco di parole) il numero di numeri casuali è enormemente più grande, per cui è bassissima la probabilità che un malintenzionato indovini la corretta chiave privata finché è lasciata in vita. Nemmeno attacchi "mirati" (anziché casuali), che sfruttino le relazioni che intercorrono tra la chiave pubblica e quella privata, hanno speranza di successo: la sostanziale garanzia di sicurezza proviene dalla difficoltà dell'algoritmo utilizzato, che rende impossibile calcolare la chiave privata anche disponendo dei mezzi di calcolo più potenti oggi esistenti. Importantissimo è l'algoritmo chiamato RSA , basato sul calcolo detto del "logaritmo discreto".

Per approfondimenti anche di aspetti storici, tra i collegamenti bibliografici suggeriti in chiusura vedete Crittografia e Privacy .

Privacy e moneta elettronica

La "zecca digitale" della moneta elettronica (la banca) produce monete, che possono essere rese non falsificabili e non alterabili semplicemente apponendo la propria firma digitale su ognuna di esse. La banca emittente potrebbe memorizzare chi ha rilasciato ogni moneta, e quando essa ritorna per essere accreditata su un conto potrebbe tracciare l'operazione di scambio. La privacy richiede che la moneta elettronica sia anonima, come i contanti.

Con opportune tecniche crittografiche, si può permettere di identificare chi ha speso il denaro solo in presenza di una violazione. Ad esempio questo può essere fatto per risolvere un potenziale problema che affligge solo le monete elettroniche, detto “doppia spesa” (in inglese “double spending”): mentre una moneta materiale è un oggetto fisico che in ogni istante può essere nelle mani di una sola persona, in linea di principio una stessa moneta elettronica può essere copiata e spesa più volte, con soggetti diversi. Per impedirlo, sono stati sviluppati algoritmi crittografici che alla seconda spesa permettono di ricostruire l'identità di chi ha speso il denaro più volte.

MONETA QUANTISTICA

Come detto precedentemente, rompere con la "forza bruta" del calcolo le barriere di sicurezza poste in difesa della moneta elettronica da algoritmi crittografici come RSA va oltre la capacità di elaborazione oggi disponibili. Nel 1994, Peter Shor propose "a tavolino" un algoritmo crittografico per il calcolo quantistico capace di fargli raggiungere una velocità di elaborazione tale da poterle rompere in un tempo praticabile. Due anni dopo Lov Grover fece lo stesso con l'algoritmo crittografico DES. Un calcolatore quantistico capace di utilizzare tali algoritmi non esiste ancora, ma almeno in linea di principio il calcolo quantistico potrà rendere insicura la moneta elettronica. Ne consegue la necessità dello sviluppo di una nuova moneta.

Ma se il calcolo quantistico è in grado di infirmare la moneta elettronica grazie al qubit, non sarà possibile sviluppare una “moneta quantistica” inattaccabile perché protetta dalle stesse leggi quantistiche del qubit?

Leggi quantistiche dei qubit

Esponiamo brevemente le leggi quantistiche che determinano le virtù dei qubit.

Nel dominio della fisica classica, l’osservazione non altera lo stato dell’osservato: una palla da cannone prosegue imperturbata la sua traiettoria, che la guardiate o no. Nel dominio microscopico della fisica quantistica vale il Principio di indeterminazione di Heisenberg, secondo il quale vi è un limite alla precisione con cui possono essere contemporaneamente misurate due variabili cinematiche dette “correlate”. In tale dominio, la luce rivela di essere costituita di particelle elementari chiamate “ fotoni ”. Se dunque, per esempio, misuriamo la posizione di un elettrone osservando un fotone che lo ha colpito, dobbiamo accettare che l’impatto del fotone abbia alterato il moto dell’elettrone stesso: lo mostra la figura 13 nel caso particolare di elettrone a riposo. Nell’esempio fatto, il prodotto delle indeterminazioni in posizione e in quantità di moto non può essere inferiore a un valore dato dalla “ Costante di Planck ”, che assurge a scala della fisica quantistica. Invece, la palla da cannone non è neanche solleticata dai fotoni che la colpiscono e può vivere ignara di fisica quantistica. La sua massa gli assicura una grande quantità di moto, rendendolo insensibile agli impatti dei fotoni.

|

Fig. 13. L’impatto di un fotone su una particella, secondo un “esperimento pensato” proposto da Heisenberg Immagine Gaianews.it | ….. |

Fig. 14. L’effetto osservato per particelle quantistiche nel passaggio attraverso una doppia fenditura, se avvenisse anche in fisica classica Immagine The Mysearch Website |

Come inizialmente detto, l’operare con qubit richiede la realizzazione di dispositivi nano-elettronici il cui funzionamento è basato sull’estensione della fisica quantistica alla loro scala dimensionale, di gran lunga superiore di quella atomica in cui è nata. Il fenomeno specifico che lo permette è detto “entanglement” (intrecciamento) ed è illustrato in Da Alan Turing al calcolo quantistico . Il fenomeno è collegato alla apparente “delocalizzazione” delle particelle, tipico della fisica quantistica. Essa si manifesta – in particolare - nel famoso “esperimento della doppia fenditura”, più estesamente esposto in Onde e particelle per pedoni molto curiosi . Consideriamo un sistema di due fenditure, a distanza sufficiente piccola per il verificarsi del fenomeno ma molto maggiore della dimensione atomica. La fisica quantistica contempla il passaggio di una stessa particella attraverso “ambedue” le fenditure, e non attraverso “una o l’altra” come la fisica classica. La vignetta in figura 14 mostra quanto il fenomeno sia singolare rispetto alla comune esperienza, e forse stimola ad approfondirne la conoscenza.

Crittografia quantistica

Le moneta quantistica è costituita da un certo numero di qubit, collegati allo stato di un sistema quantistico come descritto in Da Alan Turing al calcolo quantistico . Solo la banca emittente conosce lo stato dei qubit e, secondo le leggi quantistiche sopra esposte, ogni tentativo di "leggerli" li modifica irreversibilmente, vanificando l’intrusione. Solo la banca emittente potrebbe anche crearne due uguali, poiché copiare dei qubit senza modificare gli originali è impossibile. In sostanza, la moneta quantistica è a priori intrinsecamente protetta, mentre la contraffazione, alterazione o duplicazione di ogni altra moneta possono essere impedite da algoritmi crittografici ma mai totalmente soppresse.

Rinviamo a Cos'è la moneta quantistica? e ad altri collegamenti bibliografici forniti in chiusura per una presentazione dettagliata della crittografia quantistica e dei suoi algoritmi.

Guardando al futuro

Millenni dopo l'invenzione della moneta materiale e la recente rivoluzione introdotta dalla moneta elettronica, con la moneta quantistica il qubit ha in linea di principio le potenzialità per iniziare una nuova era non solo nel calcolo ma anche nelle transazioni finanziarie. E' un'affascinante avventura scientifica e tecnica, che nei suoi aspetti generali la crittografia quantistica coinvolge numerosi altri campi e ha un altissimo valore strategico civile e militare. Nel pubblico come nel privato il mondo è ormai totalmente dipendente dall'Informatica, strumento di sviluppo ma anche "tallone di Achille".

Ai suoi tempi - evocati in in Da Alan Turing al calcolo quantistico - Alan Turing fu un "hacker" per la cruciale difesa da devastantii attacchi dei sommergibili tedeschi sulle rotte atlantiche nel corso della Seconda Guerra Mondiale, intercettandone e decifrandone le comunicazioni con i comandi per localizzarne la dislocazione. Ora si possono paventare anche paralizzanti attacchi informatici diretti, nel civile come nel militare.

Un recente esempio in campo civile è il clamoroso Sony Leaks , l’attacco informatico alla Sony Pictures che nel 2014 ha svuotato la banca dati della compagnia, svelando segreti, compromettenti informazioni e paralizzandone l’operatività. E vi è spazio sia per la fantascienza di oggi che per possibili realtà da combattere per un domani.

Lo dimostra il fatto che nel 1983 fu un film di fantascienza per ragazzi ( WarGames – Giochi di guerra ) ad attirare l’attenzione sulla allora nascente pirateria informatica, contribuendo a stimolare la promulgazione negli USA della prima legge per combatterla. La figura 15 mostra i protagonisti del film, con il quale la fantascienza di qualità diede una nuova dimostrazione delle potenzialità in questo caso premonitrici della fantasia unita alla conoscenza.

Fig. 15. I protagonisti del film WarGames – Giochi di guerra

Immagine ilPOST

Collegamenti bibliografici

Emanuela Ercolani Cocchi, Dal baratto all’Euro , Editoriale Olimpia – Università di Bologna (2003)

Archivio Storico , Istituto Banco di Napoli - Fondazione

Giovanni Svevo, Ma prima del portafoglio avevamo pecore e buoi , Leonardo.it

Storia del denaro , RAI Scuola (video)

Che cos’è la moneta elettronica , Monetalegale.it

Dalla moneta fisica alla moneta bancaria , Commissione Nazionale per le Società e la Borsa (CONSOB)

Paolo Strolin e Arturo Tagliacozzo, Da Alan Turing al calcolo quantistico

Marco Campedelli, Crittografia e Privacy , Università di Salerno

Piero A. Bonatti, Paolo Strolin e Arturo Tagliacozzo, Cos'è la moneta quantistica?

Maurizio Moro, Introduzione alla crittografia quantistica , Seminario per il Corso di Sicurezza 2003-2004, Università di Genova

Giuseppe F. Italiano, Trattamento sicuro dell’informazione , Enciclopedia Italiana Treccani (2007)

Fabio A. Bovino, Crittografia quantistica (2014)

..............................................

Professore Emerito di Fisica Sperimentale

Università di Napoli "Federico II"

Complesso Univ. Monte S. Angelo

Via Cintia - 80126 Napoli - Italy

Ultima Modifica 9 Anni 3 Settimane fa da Paolo.

Si prega Accesso a partecipare alla conversazione.

Tempo creazione pagina: 0.530 secondi